Weryfikacja użytkowników może być wymagana w określonych procesach operacyjnych zgodnie z przepisami AML oraz zasadami przeciwdziałania nadużyciom. Proces weryfikacji realizowany jest przy wsparciu zewnętrznych dostawców technologicznych oraz procedur wewnętrznych.

Zgodność z regulacjami UE jest utrzymywana w oparciu o obowiązujące przepisy oraz wytyczne dotyczące usług cyfrowych

Projekt Bee Coin jest rozwijany z uwzględnieniem obowiązujących regulacji europejskich, w tym zasad przejrzystości informacji oraz ochrony użytkowników. Token BEE nie zapewnia praw korporacyjnych ani udziału w przychodach.

Materiały informacyjne mają charakter wyłącznie opisowy i nie stanowią oferty inwestycyjnej.

Regulaminy, polityki i dokumentacja Transparentne dokumenty:

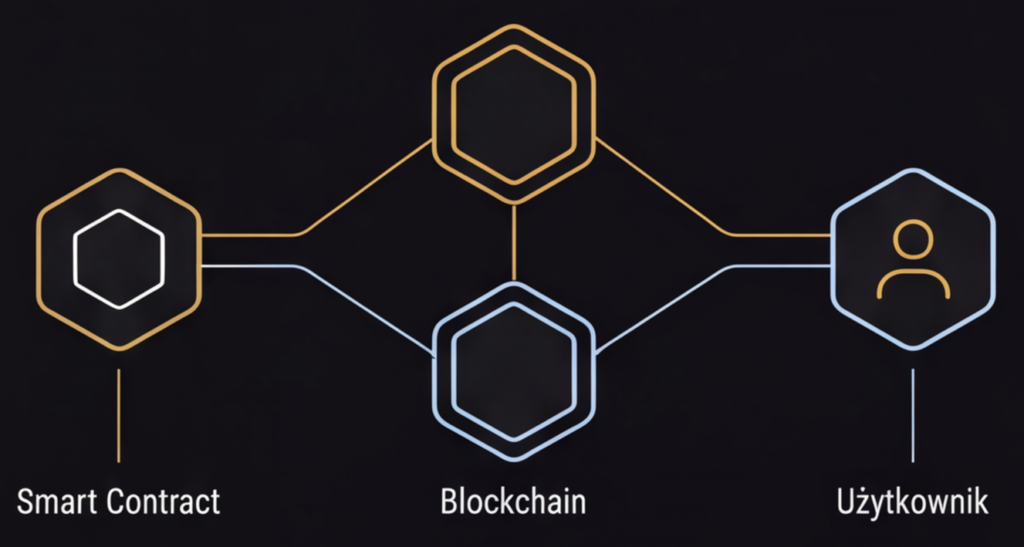

Technologia i bezpieczeństwo smart kontraktów

Skarbiec i operacje – infrastruktura bezpieczeństwa

Raport audytu smart kontraktu (PDF)

Zarządzanie skarbcem z wykorzystaniem mechanizmu multi-sig

Monitorowanie operacyjne i system alertów bezpieczeństwa

Mechanizmy ograniczające nadużycia techniczne oraz nadmierną koncentrację operacyjną

Harmonogramy dostępności tokenów zapisane w smart kontraktach

Proces bezpieczeństwa użytkownika

1. Weryfikacja

W określonych procesach: weryfikacja użytkownika zgodnie z AML/KYC

2. Aktywacja konta

Po weryfikacji: odblokowanie dostępnych funkcji

3. Rozliczenia

Transakcje on-chain, weryfikowalne publicznie, bez pośredników

4. Transparentność

Operacje systemowe oraz harmonogramy dostępności tokenów są zapisane w smart kontraktach

5. Ochrona

Monitorowanie infrastruktury technicznie wspiera stabilność działania systemu

Przejrzystość i bezpieczeństwo – pobierz dokumenty

Przed podjęciem jakichkolwiek decyzji zapoznaj się z pełną dokumentacją: whitepaper, analizę prawną, polityki KYC/AML i analizę ryzyk.